Este curso tiene una duracion de 120 Horas, un nivel intermedio - avanzado y está dirigido para profesionales y administradores de red que quieran especializarse en seguridad informática y Seguridad Perimetral implementando soluciones modernas y aprendiendo a desarrollar pruebas de seguridad y pentesting.

Durante el desarrollo de los diferentes módulos del Programa desarrollaremos los conceptos de Implementación de la Norma ISO 27001, Implementación de Soluciones Integrales basado en Next Generation Firewall, UTM, IPS, Antispam, Filtro Web, Control de Aplicaciones, implementación de 802.1X, protección de páginas web, Implementación de certificados digitales, implementación de WAF (Firewall de Aplicaciones Web), implementación de Proxy reverso, control de tráfico malicioso, análisis de Bootnet, implementación de Sanboxing, implementación de correlacionadores de eventos (SIEM) aprendiendo a implementar soluciones multimarca como Cisco System, Fortinet, CheckPoint, Juniper, Imperva, Endian, Linux entre otras marcas.

También se aprenderá a probar infraestructuras críticas, se realizara Auditoria de activos, Análisis de riesgos según ISO 27001, ataques de Man in the Middle, MAC Flooding, implementación de bootnet, ataques de DDOS, Análisis de vulnerabilidades Web con Acunetix y software Open Source, Análisis de Vulnerabilidades de Servidores, OWASP ZAP, Nikto, Metasploit

Módulo 1 : Sistemas de Proteccion Perimetral LAN

Módulo 2 : Implementacion de Next Generation Firewall y UTM

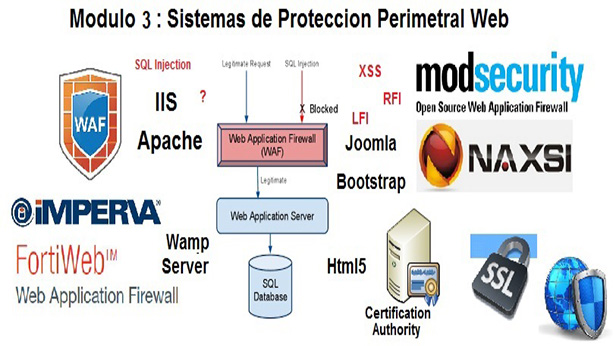

Módulo 3 : Sistemas de Proteccion Perimetral Web

Módulo 4 : Control de Trafico Malicioso

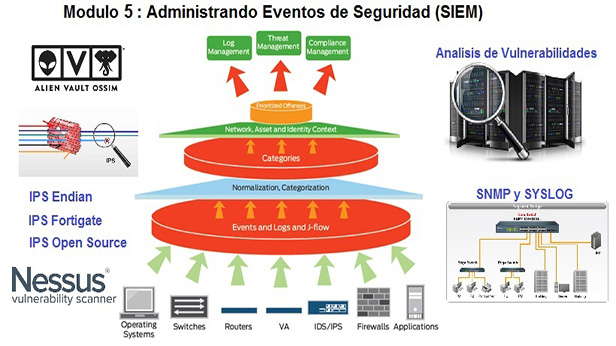

Módulo 5 : Administrando Eventos de Seguridad (SIEM)

El curso contará con sesiones teórico-prácticas. Se empleará material audiovisual con la finalidad de facilitar los procesos de adquisición y evaluación del aprendizaje. Durante las clases se buscará la participación activa de los alumnos mediante el desarrollo de ejercicios y discusión en clase. Se trabaja con equipos reales y maquinas virtuales

- Conocimientos Redes de Datos y Protocolos TCP/IP.

- Conocimientos de Redes LAN y Configuración de Switch Cisco

- Manual impreso por cada Modulo, Guía de Laboratorios

- Los Laboratorios se realizaran con equipos reales y máquinas virtuales

Certificado como Especialista en Seguridad Perimetral

Seguridad de las Redes LAN

- Segmentación de Redes LAN, Troncales, vlans

- Enrutamiento en Capa 3

- Interceptación de Trafico en Redes LAN

- Seguridad de Capa 3, ACL , políticas de Seguridad

Proteccion contra ataque en la Red LAN

- Seguridad de Capa 3, ACL , políticas de Seguridad

- Port Security , Dhcp Snooping, Vlan Attack, MAC Flooding, Spanning Tree Attack, Dhcp Starvation, Arp Spoofing

Implementación de 802.1X con Radius / Linux

- Arquitectura del protocolo Radius

- Soluciones con FreeRadius

- Conociendo OpenNAC / PacketFense

- Configurando un entorno 802.1X

Implementación de Cisco Secure ACS y 802.1X

- Protocolo AAA

- Métodos de Autenticación

- Arquitectura de solución 802.1X

- Configuración de Cisco Secure ACS

- Creación de Clientes AAA

- Configuración de Switch con 802.1X

- Configuración de Políticas de seguridad

Duración: 24 horas.

Implementación de UTM con Endian (Open Source)

- Implementación de ISO Endian

- Configuración de Interfaces del UTM

- Habilitación de Servicios

- Configuración de Políticas de Seguridad

- Habilitación de SNAT y DNAT

- Nateo de Servidores Web y Email

Implementación de NGFW CheckPoint

- Implementación de CheckPoint Gateway

- Configuración de Zonas de Seguridad

- Configuración de Objetos y Servicios

- Creación de Reglas de Seguridad

- Configuración de Traslaciones de NAT

- Habilitación de Administración

Implementación de UTM Fortigate

- Habilitación del Appliance Fortigate

- Upgrade de OS y Backup

- Configuración de Políticas de Seguridad

- Nateo Dinámico y Estático VIP

- Configuración de Reglas de Navegación

- Manejo de Log y Eventos

Implementación de NGFW SRX Juniper

- Habilitación del Appliance SRX

- Configuración por Consola de Parámetros generales

- Creación de Zonas, Grupos y Objetos

- Habilitación de Reglas de Seguridad

- Configuración de políticas de Navegación

- Nateo de Servidores

Duración: 24 horas.

Implementación de Autenticación LDAP y Filtro Web

- Métodos de Autenticación de Firewall Fortigate (local, radius, ldap, token)

- Soluciones de filtro de Páginas Web basado en Categorias y reputación

- Implementación de Autenticación y Filtro Web con Fortigate UTM

Implementación de Control de Aplicaciones y Certificados Digitales

- Analisis de contenido de tráfico en aplicaciones

- Implementación Control de Aplicaciones con Fortigate

- Conceptos de Seguridad basado en certificados digitales

- Creación de un Servidor Certification Autority – CA privado

- Implementación de Páginas Web con Certificados Digitales

Análisis de Vulnerabilidades de Páginas Web

- Conceptos de Vulnerabilidades Web, Cross-Site Scripting XSS Reflejado y Almacenado, SQL Injection, Command Injection, Path Traversal, Remote File Inclusion, etc.

- Análisis de vulnerabilidades con Acunetix y OWASP-ZAP o Nikto.

Proteccion de Páginas Web con Firewall de Aplicaciones Web (WAF)

- Conceptos de Web Application Firewall - WAF

- Implementación de Proxy Reversos

- Implementación de WAF Open Source

- Implementación de WAF de Fortinet

Duración: 24 horas.

Análisis de Código malicioso

- Análisis de infecciones por malware

- Comportamiento de código malicioso persistente

- Implementación de Bootnet

- Uso de Proxy y anonimizadores

Implementación de soluciones de Antivirus y Antispam

- Soluciones de protección perimetral de Antivirus y Antispam

- Implementación de Antivirus y Antispam con Fortigate UTM

- Implementación de Antivirus y Antispam Open Source (Spam Assassin)

- Implementación de Antivirus y Antispam con Endian UTM

Implementación de Soluciones de SandBox

- Análisis de malware persistente – ATP

- Implementación de soluciones Sanbox

- Pruebas de ataque con Malware persistente

Duración: 24 horas.

Análisis de Vulnerabilidades en Servidores Windows

- Implementación de Windows Server 2008 / 2012

- Implementación de Active Directory

- Implementación de Escáner de Vulnerabilidades Nessus

- Análisis de Vulnerabilidades de Servidores

Servidor SNMP y SYSLOG

- Que es SNMP y Communidades

- Que es un Trap y OID

- Envio de Log en equipos de Red

- Implementando un Servidor SNMP

- Hacking a Servidores SNMP

Configurando Manejo de LOG y Reporte

- Logging y Monitoreo, Security Event

- Log Storage : FortiAnalyzer, FortiCloud

- Configurando Log en Fortigate

Correlacionadores de Eventos y Alarmas de Seguridad

- Métodos de colección de Eventos y Logs

- Como funciona un correlacionador de eventos

- Implementación de un servidor SIEM

- Integración de Correlacionador de Eventos con Equipos de Red

Duración: 24 horas.

El programa cuenta con la participación de reconocidos profesionales con amplia experiencia académica y profesional, entre los que podemos destacar:

Ingeniero Electrónico con 18 años de Experiencia en Seguridad Informática y Networking de la Universidad Nacional de Ingeniería con Maestría en Dirección de Operaciones y Postgrado en Data Networking en la Universidad Peruana de Ciencias Aplicadas.

Conocimiento avanzados de TCP/IP, Redes LAN, Redes WAN ATM, Redes VSAT, Soluciones Satelitales, Redes SDH, MPLS, Voz Sobre IP, Telefonía IP, Call Manager, Switching, Seguridad Cisco ASA, IPS, Seguridad de la Información, Implementación de Sistemas de Gestión de la Seguridad de la Información SGSI, ISO27001, Ethical Hacker, Computo Forense, entre otros.

Catedrático de la Maestría de Seguridad Informática y Maestría de Telecomunicaciones de la UTP (Universidad Tecnológica del Perú), instructor de la UPC en el Programa de Especialista en Seguridad, ISO 27001, Hardening aplicaciones Windows, Linux, Auditoria de sistemas de Información.

A participado en Análisis de Ethical Hacking para el Ministerio del Interior, Banco Financiero, INPE, Ministerio de Defensa, Bancos y entidades comerciales.

Cuenta con las certificaciones:

- Certified Penetration Testing Engineer (CPTE)

- Certified Professional Ethical Hacker (CPEH)

- Certified Ethical Hacking (CEH)

- EC Council Security Analyst (ECSA)

- EC Council Certified Incident Handler (ECIH)

- Certified Network Defender (CND)

- Computer Hacking Forensic Investigator (CHFI)

- Chief Information Security Officer (CCISO)

- EC Council Ethical Hacking Instructor (CEI)

- PECB ISO/IEC 27001 Implementador Lider

- PECB ISO/IEC 27001 Auditor Lider

- PECB ISO/IEC 27032 Lead CyberSecurity Manager

- Certificacion Qualys Guard (Qualys Guard CERTIFIED SPECIALIST)

- Certificación CCNA, CCNP, CCAI (Cisco Certified Academy Instructor)

- Fortinet Certified Network Security Administrator FCNSA.

- Fortinet Certified NSE 1, NSE 2, NSE 3

- CheckPoint Certified SandBlast Administrator

INICIO : Ver Programación

DURACIÓN : 120 HORAS

Puedes realizar el pago de Inscripción:

En el banco Scotiabank por ventanilla (importante tomar en cuenta estos datos)

• Empresa XNET SOLUTIONS SAC

• Deposito en Cuenta Corriente Soles No 0001640879

• Deposito en Cuenta Corriente Dolares No 0003617051

Cuenta CCI Soles No 009-017-000001640879-51

Cuenta CCI Dolares No 009-264-000003617051-32

Luego de realizado el pago, enviarnos el voucher con sus datos personales segun el Formato de Matricula a ventas@xnet.com.pe

Inscripciones : Inscribase y Reserve su Matricula